Cypherpunk

Cypherpunk ist jeder Aktivist, der sich für die weit verbreitete Nutzung starker Kryptografie und Technologien zur Verbesserung der Privatsphäre als Weg zu sozialem und politischem Wandel einsetzt. Ursprünglich kommunizierten die informellen Gruppen über die elektronische Cypherpunks-Mailingliste mit dem Ziel, durch den proaktiven Einsatz der Kryptographie Datenschutz und Sicherheit zu erreichen. Cypherpunks sind seit den späten 1980ern in einer aktiven Bewegung tätig.

Inhaltsverzeichnis

Cypherpunk’s Geschichte

Vor der Mailingliste

Bis in die 1970er Jahre wurde Kryptographie hauptsächlich von Militär- oder Spionageagenturen im Geheimen praktiziert. Das änderte sich jedoch, als zwei Publikationen es aus dem Schrank herauskamen: Die US-amerikanische Regierung veröffentlichte den Data Encryption Standard (DES), eine Blockverschlüsselung, die sehr verbreitet wurde; und die erste öffentlich zugängliche Arbeit zur Offentliche-Schlussel-Kryptographie von Whitfield Diffie und Martin Hellman.

Die technischen Wurzeln der Ideen von Cypherpunk gehen zurück auf die Arbeit des Kryptographen David Chaum zu Themen wie anonymes digitales Geld und pseudonyme Reputationssysteme, die in seinem Artikel „Sicherheit ohne Identifikation: Transaktionssysteme machen Big Brother obsolete“ (1985) beschrieben werden.

In den späten achtziger Jahren verschmolzen diese Ideen zu einer Art Bewegung. Im November 2006 wurde das Wort zum Oxford English Dictionary hinzugefügt.

Die Cypherpunks-Mailingliste wurde 1992 gestartet und hatte 1994 700 Abonnenten. Es wird geschätzt, dass die Anzahl der Abonnenten im Jahr 1997 2000 erreicht hat. Ein Netzwerk unabhängiger Mailinglistenknoten, das den in einer zentralisierten Listenarchitektur inhärenten Single Point of Failure beseitigen soll. Der Cypherpunks Distributed Remailer enthielt zu seiner Spitze mindestens sieben Knoten. Bis Mitte 2005 war al-qaeda.net der einzige verbleibende Knoten. Nach einem kurzen Ausfall wurde die Listensoftware des al-qaeda.net-Knotens Mitte 2013 von Majordomo in GNU Mailman geändert. Anschließend wurde der Knoten in cpunks.org umbenannt. Die CDR-Architektur ist jetzt nicht mehr funktionsfähig, obwohl der Listenadministrator im Jahr 2013 erklärte, er suche nach Möglichkeiten, diese Funktionalität mit der neuen Mailinglistensoftware zu integrieren. wer würde ein Opfer in die Mailingliste eintragen, um eine Flut von Nachrichten an ihn zu senden. (Dies wurde normalerweise als Streich getan, im Gegensatz zu dem als Mailbomber bezeichneten Stil des Terroristen.) Dies veranlasste die Mailingliste sysop (s), ein Antwort-zu-Abonnement-System einzurichten. Ungefähr zweihundert Nachrichten pro Tag waren typisch für die Mailingliste, unterteilt in persönliche Argumente und Angriffe, politische Diskussionen, technische Diskussionen und frühen Spam.

Die Mailingliste von cypherpunks führte ausführliche Diskussionen über die mit der Kryptographie in Zusammenhang stehenden politischen Fragen sowie über die Politik und Philosophie von Konzepten wie Anonymität, Pseudonyme, Reputation und Datenschutz. Diese Diskussionen werden sowohl auf dem verbleibenden Knoten als auch an anderer Stelle fortgesetzt, da die Liste zunehmend unleserlicher wird.

Ereignisse wie der Cyberpunk-Angriff von GURPS unterstützten die Vorstellung, dass Privatpersonen Schritte unternehmen müssen, um ihre Privatsphäre zu schützen. In seiner Blütezeit befasste sich die Liste mit Fragen der öffentlichen Politik im Zusammenhang mit Kryptographie sowie mit praktischen, mathematischen, rechnerischen, technologischen und kryptographischen Themen. Die Liste hatte eine Reihe von Gesichtspunkten und es gab wahrscheinlich keine vollkommen einstimmige Übereinstimmung. Die allgemeine Einstellung hat jedoch die Privatsphäre und die persönliche Freiheit definitiv über alle anderen Überlegungen gestellt.

Frühe Diskussion über Online-Datenschutz

In der Liste wurden Fragen zum Datenschutz, zur Überwachung der Regierung, zur Kontrolle von Informationen durch Unternehmen und zu verwandten Themen zu Beginn der 1990er Jahre erörtert, die erst nach etwa zehn Jahren zu wichtigen Themen für eine breitere Diskussion wurden. Einige Listenteilnehmer waren radikaler als fast alle anderen.

Wer den Kontext der Liste verstehen möchte, kann sich auf die Geschichte der Kryptographie beziehen. Anfang der 1990er Jahre betrachtete die US-Regierung Kryptografiesoftware als Munition für den Export, was den kommerziellen Einsatz behinderte, ohne die nationale Sicherheit zu erhöhen, da Wissen und Fähigkeiten nicht auf US-Bürger beschränkt waren. (Der PGP-Quellcode wurde als gedrucktes Buch veröffentlicht, um diese Vorschriften zu umgehen und ihre Sinnlosigkeit zu demonstrieren.) Die US-Regierung hatte versucht, die Kryptographie durch Verfahren wie Skipjack und Key-Escrow zu untergraben. Es war auch nicht allgemein bekannt, dass alle Kommunikationen von Regierungsbehörden protokolliert wurden (was später während der NSA- und AT & T-Skandale aufgedeckt wurde), obwohl dies von den Listenmitgliedern als offensichtliches Axiom angesehen wurde.

Die ursprüngliche Cypherpunk-Mailingliste und die erste Ausgliederung der Liste, coderpunks, wurden ursprünglich auf John Gilmores toad.com gehostet, aber nach einem Streit mit der Sysop-Moderation wurde die Liste auf mehrere vernetzte Mail-Server in migriert was wurde die „verteilte Mailingliste“ genannt. Die Coderpunks-Liste, die nur durch Einladung geöffnet wurde, bestand eine Zeit lang. Coderpunks befasste sich eher mit technischen Fragen und diskutierte weniger über die Auswirkungen auf die Politik. Es gibt heute mehrere Listen, die ihre Abstammung direkt auf die ursprüngliche Cypherpunks-Liste zurückführen können: die Kryptographieliste ([email protected]), die finanzielle Kryptographieliste ([email protected]) und eine kleine Gruppe von Closed (Einladung) -nur) auch Listen.

Toad.com lief weiterhin mit der vorhandenen Abonnentenliste, derjenigen, die sich nicht abmeldeten, und wurde in der neuen verteilten Mailingliste gespiegelt. Die Nachrichten der verteilten Liste wurden jedoch nicht auf toad.com angezeigt. Mit der Popularität der Liste verschlechterte sich auch die Anzahl der vernetzten Subskriptionsknoten.

Bis zu einem gewissen Grad fungiert die Kryptographieliste als Nachfolger von Cypherpunks; Es hat viele Leute und setzt einige der gleichen Diskussionen fort. Es ist jedoch eine moderierte Liste, wesentlich weniger verrückt und etwas technischer. Eine Reihe aktueller Systeme, die derzeit verwendet werden, verfolgen die Mailingliste, darunter Pretty Good Privacy, / dev / random im Linux-Kernel (der eigentliche Code wurde seitdem mehrmals vollständig neu implementiert) und die heutigen anonymen Remailer.

Hauptprinzipien

Die Grundideen finden sich in A Cypherpunk’s Manifesto (Eric Hughes, 1993): „Für eine offene Gesellschaft im elektronischen Zeitalter ist Privatsphäre notwendig. … Wir können nicht erwarten, dass Regierungen, Unternehmen oder andere große, gesichtslose Organisationen uns Privatsphäre gewähren … Wir müssen unsere eigene Privatsphäre schützen, wenn wir davon ausgehen, dass … Cypherpunks Code schreiben. Wir wissen, dass jemand Software zum Schutz der Privatsphäre schreiben muss, und … wir werden ihn schreiben. «

Einige sind oder waren recht ältere Leute in großen Hi-Tech-Unternehmen, andere sind bekannte Forscher (siehe Liste mit den unten stehenden Verbindungen).

Die erste Massenmediendiskussion über Cypherpunks fand 1993 in einem Wired-Artikel von Steven Levy mit dem Titel Crypto Rebels statt:

Die drei maskierten Männer auf dem Cover dieser Ausgabe von Wired waren prominente Cypherpunks, Tim May, Eric Hughes und John Gilmore.

Später schrieb Levy ein Buch mit dem Titel „Crypto: Wie der Code Rebellen die Regierung besiegt – Datenschutz im digitalen Zeitalter retten“ und die Kryptokriege der 1990er Jahre ausführlich behandelt. „Code Rebels“ im Titel ist fast gleichbedeutend mit Cypherpunks.

Der Begriff Cypherpunk ist leicht mehrdeutig. In den meisten Kontexten bedeutet dies, wer sich für Kryptographie als Werkzeug für sozialen Wandel, soziale Auswirkungen und Ausdruck einsetzt. Es kann jedoch auch verwendet werden, um einen Teilnehmer in der unten beschriebenen elektronischen Cypherpunks-Mailingliste zu bezeichnen. Die beiden Bedeutungen überlappen sich offensichtlich, sind aber keineswegs gleichbedeutend.

Beispiele für Cypherpunk-Ideen sind das Crypto Anarchist Manifest von Timothy C. May (1992) und The Cyphernomicon (1994), das Manifest von A Cypherpunk.

Solche Garantien erfordern eine starke Kryptographie. Daher lehnen Cypherpunks grundsätzlich die Regierungspolitik ab, die versucht, die Verwendung oder den Export von Kryptographie zu kontrollieren, was in den späten 1990er Jahren ein Thema war. Das Cypherpunk-Manifest erklärte: „Cypherpunks beklagen die Vorschriften zur Kryptographie, denn Verschlüsselung ist grundsätzlich eine private Handlung.“ in der Regelung, um seinen Untergang zu beschleunigen.

Steven Schear erstellte den Warrant Canary, um die Geheimhaltungsbestimmungen von Gerichtsbeschlüssen und nationalen Sicherheitsbriefen zu durchkreuzen.

Das Verstecken verstecken

Eine wichtige Diskussionsrunde betrifft den Einsatz der Kryptographie in Gegenwart von Unterdrückungsbehörden. Infolgedessen haben Cypherpunks steganographische Methoden diskutiert und verbessert, die die Verwendung von Krypto selbst verdecken oder Interrogatoren glauben lassen, dass sie verborgene Informationen aus einem Subjekt gewaltsam extrahiert haben. Beispielsweise war Rubberhose ein Werkzeug, das geheime Daten auf einer Festplatte mit gefälschten geheimen Daten partitionierte und vermischte, auf die jeweils über ein anderes Kennwort zugegriffen wurde. Befragte, die ein Passwort extrahiert haben, glauben, dass sie tatsächlich die gewünschten Geheimnisse aufgedeckt haben, während die tatsächlichen Daten in Wirklichkeit immer noch verborgen sind. Mit anderen Worten, sogar seine Präsenz ist verborgen. In ähnlicher Weise haben Cypherpunks auch diskutiert, unter welchen Bedingungen die Verschlüsselung verwendet werden kann, ohne dass sie von Netzwerküberwachungssystemen, die von unterdrückenden Regimen installiert werden, bemerkt wird.

Aktivitäten

Wie das Manifest sagt, „Cypherpunks schreiben Code“; Das Projekt zeigte, dass DES zweifelsohne unsicher und obsolet war, im krassen Gegensatz zu den Empfehlungen der US-Regierung für den Algorithmus.

Expertenpanels

Cypherpunks beteiligte sich neben anderen Experten auch an mehreren Berichten über kryptografische Angelegenheiten.

Ein solches Papier war „Minimale Schlüssellängen für symmetrische Chiffren, um angemessene kommerzielle Sicherheit zu bieten“. Es wurde vorgeschlagen, dass die Schlüsselgröße mindestens 75 Bit beträgt, damit eine vorhandene Verschlüsselung als sicher betrachtet und in Betrieb bleiben kann. Damals war der Datenverschlüsselungsstandard mit 56-Bit-Schlüsseln immer noch ein US-amerikanischer Regierungsstandard, der für einige Anwendungen obligatorisch ist.

Andere Papiere waren eine kritische Analyse der Regierungspläne. „Die Risiken der Wiederherstellung von Schlüsseln, Schlüssel-Escrow und vertrauenswürdiger Verschlüsselung von Drittanbietern“ bewerteten die Vorschläge zur Verschlüsselung verschlüsselter Daten. Kommentare zum Carnivore System Technical Review. sah ein FBI-Schema zur Überwachung von E-Mails.

Cypherpunks leisteten einen wichtigen Beitrag zum Bericht des National Research Council von 1996 über die Verschlüsselungspolitik, die Rolle von Cryptography bei der Sicherung der Informationsgesellschaft (CRISIS). Dieser vom US-amerikanischen Kongress 1993 in Auftrag gegebene Bericht wurde durch umfassende Anhörungen aller interessierten Kreise im ganzen Land von einem Ausschuss aus talentierten Menschen erstellt. Es wurde empfohlen, die bestehenden Beschränkungen der Verschlüsselung durch die US-Regierung schrittweise zu lockern. Wie viele solcher Studienberichte wurden die Schlussfolgerungen von den politischen Entscheidungsträgern weitgehend ignoriert. Spätere Ereignisse wie die abschließenden Entscheidungen in den Cypherpunks-Klagen zwangen eine vollständigere Lockerung der verfassungswidrigen Kontrollen von Verschlüsselungssoftware.

Klagen

Cypherpunks hat eine Reihe von Klagen eingereicht, hauptsächlich gegen die US-Regierung, in denen behauptet wird, dass einige Regierungsmaßnahmen verfassungswidrig sind.

Phil Karn verklagte das US-Außenministerium 1994 wegen kryptografischer Exportkontrollen, nachdem sie entschieden hatten, dass, obwohl das Buch Applied Cryptography legal exportiert werden konnte, eine Diskette, die eine wörtliche Kopie des in dem Buch abgedruckten Codes enthielt, eine Munition war und eine Exportgenehmigung erforderlich war. die sie nicht gewähren wollten. Karn erschien auch vor den Ausschüssen des US-Parlaments und des Senats, die sich mit Fragen der Kryptographie befassten.

Daniel J. Bernstein, unterstützt von der EFF, verklagte auch die Ausfuhrbeschränkungen und argumentierte, dass die Verhinderung der Veröffentlichung von kryptografischem Quellcode eine verfassungswidrige Einschränkung der Meinungsfreiheit sei. Er hat gewonnen und damit das Exportgesetz aufgehoben.

Peter Junger verklagte sich aus ähnlichen Gründen und gewann.

John Gilmore hat die US-amerikanischen Generalstaatsanwälte Ashcroft und Gonzales verklagt und argumentiert, dass das Erfordernis, Ausweisdokumente vor dem Einsteigen in ein Flugzeug vorzulegen, verfassungswidrig ist. Diese Anzüge waren bisher nicht erfolgreich.

Ziviler Ungehorsam

Cypherpunks förderten den zivilen Ungehorsam, insbesondere das US-amerikanische Gesetz zum Export von Kryptographie. Bis 1996 war der kryptografische Code legal eine Munition, und bis 2000 war der Export genehmigungspflichtig.

1995 hat Adam Back eine Version des RSA-Algorithmus für die Verschlüsselung mit öffentlichen Schlüsseln in drei Zeilen von Perl geschrieben und vorgeschlagen, ihn als E-Mail-Signaturdatei zu verwenden:

#!/bin/perl -sp0777i<X+d*lMLa^*lN%0]dsXx++lMlN/dsM0<j]dsj $/=unpack('H*',$_);$_=`echo 16dioU$k"SK$/SM$nEsN0p[lN*1 lK[d2%Sa2/d0$^Ixp"|dc`;s/W//g;$_=pack('H*',/((..)*)$/) Vince Cate hat eine Webseite eingerichtet, auf der alle eingeladen wurden, internationaler Waffenhändler zu werden. Jedes Mal, wenn jemand auf das Formular klickte, wurde ein exportgeschützter Artikel – ursprünglich PGP, später eine Kopie des Back-Programms – von einem US-Server an einen in Anguilla gesendet. Dies erlangte überwältigende Aufmerksamkeit. Es gab Möglichkeiten, Ihren Namen zu einer Liste dieser Menschenhändler hinzuzufügen und eine E-Mail an den Präsidenten der Vereinigten Staaten zu senden, um Ihren Protest zu registrieren.

Cypherpunk und Bitcoin

In Neal Stephensons Roman Cryptonomicon stehen viele Charaktere auf der „Secret Admirers“ Mailingliste. Dies ist ziemlich offensichtlich auf der Liste der Cypherpunks basiert, und einige bekannte Cypherpunks werden in den Bestätigungen erwähnt. Ein Großteil der Handlung dreht sich um Cypherpunk-Ideen. Die Hauptfiguren bauen einen Datenport, der anonyme Finanztransaktionen zulässt, und das Buch ist voller Kryptographie.

Laut dem Autor basiert der Titel des Buches – trotz seiner Ähnlichkeit – nicht auf dem Cyphernomicon, und Eric Hughes hielt am 27. August 2012 die Keynote der Amsterdam CryptoParty.

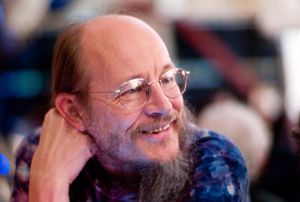

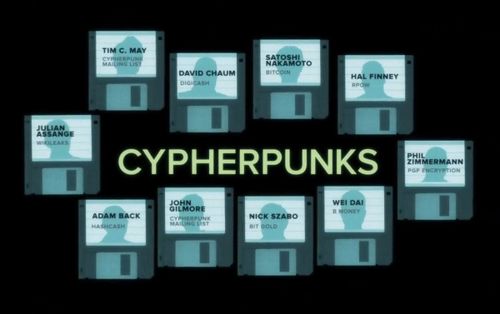

Bemerkenswerte Cypherpunks

Die Teilnehmer der Cypherpunks-Liste enthielten viele bemerkenswerte Zahlen aus der Computerbranche. Die meisten waren Listen-Stammgäste, obwohl sich nicht alle „Cypherpunks“ nennen würden. Das Folgende ist eine Liste bemerkenswerter Cypherpunks und ihrer Leistungen:

- Jacob Appelbaum: Tor Entwickler, ist im Mailing List Archiv

- Derek Atkins: Informatiker, Experte für Computersicherheit und einer der Leute, die sich für RSA-129 entschieden haben.

- Adam Back: Erfinder von Hashcash und von NNTP-basierten Eternity-Netzwerken, Mitbegründer von Blockstream.

- Eric Blossom: Designer des kryptografisch gesicherten Starium-Mobiltelefons, Gründer des GNU Radio-Projekts.

- Jon Callas: technischer Leiter der OpenPGP-Spezifikation, Mitbegründer und Chief Technical Officer der PGP Corporation, Mitbegründer von Philip Zimmermann von Silent Circle.

- Bram Cohen: Schöpfer von BitTorrent. und Dozent an der Ohio State University.

- Hugh Daniel (verstorben): ehemaliger Mitarbeiter von Sun Microsystems, Manager des FreeS / WAN-Projekts (eine frühe und wichtige Freeware-IPsec-Implementierung).

- Dave Del Torto: PGPv3-Freiwilliger, Gründungsmitglied von PGP Inc., langjähriger Organisator von Cypherpunks-Veranstaltungen, Mitautor des Standards RFC3156 (PGP / MIME), Mitbegründer der IETF OpenPGP-Arbeitsgruppe und der Menschenrechtsorganisation der CryptoRights Foundation, HighFire Projektleiter Architekt.

- Suelette Dreyfus: Co-Autorin von Rubberhose, einem bestreitbaren Verschlüsselungsarchiv.

- Satoshi Nakamoto: anonyme Schöpfer der dezentralisierten Bitcoin-Kryptowährung und Erfinder der Blockchain-Technologie.

- Hal Finney (verstorben): Kryptograf, Hauptautor von PGP 2.0 und die Kern-Kryptobibliotheken späterer Versionen von PGP; Designer von RPOW.

- Michael Froomkin *: Distinguished Professor für Rechtswissenschaft University of Miami School of Law.

- Eva Galperin: Malware-Forscherin und Sicherheitsanwältin, Aktivistin der Electronic Frontier Foundation.

- John Gilmore *: Sun Microsystems ‚fünfter Mitarbeiter, Mitbegründer der Cypherpunks sowie der Electronic Frontier Foundation, Projektleiter für FreeS / WAN.

- Mike Godwin: Anwalt der Electronic Frontier Foundation, Anwalt für elektronische Rechte.

- Ian Goldberg *: Professor an der University of Waterloo, Designer des Messprotokolls Off-the-Record.

- Rop Gonggrijp: Gründer von XS4ALL, Mitgestalter des Cryptophones.

- Sean Hastings: Gründungsdirektor von Havenco und Mitautor des Buches God Wants You Dead.

- Johan Helsingius: Schöpfer und Betreiber von Penet Remailer.

- Nadia Heninger: Assistenzprofessorin an der University of Pennsylvania, Sicherheitsforscher.

- Robert Hettinga: Gründer der Internationalen Konferenz über Finanzkryptographie und Begründer der Idee der Finanzkryptographie als angewandte Teilmenge der Kryptographie.

- Marc Horowitz: Autor des ersten PGP-Schlüsselservers.

- Tim Hudson: Co-Autor von SSLeay, dem Vorläufer von OpenSSL. Schöpfer der in Stuxnet verwendeten Stealth-Technologie, Virenautor und Programmierer.

- Peter Junger (verstorben): Professor für Rechtswissenschaften an der Case Western Reserve University.

- Werner Koch: Autor von GNU Privacy Guard.

- Paul Kocher: Präsident von Cryptography Research, Inc., Co-Autor des SSL 3.0-Protokolls., Principal Cryptographic Engineer der PGP Corporation, Mitbegründer von Silent Circle., Mitbegründer 4th-A Technologies, LLC.

- Julian Oliver: Künstler, Datenschutzbeauftragter, kritischer Ingenieur. Mitbegründer des Critical Engineering.

- Sameer Parekh: ehemaliger CEO von C2Net und Mitbegründer der Menschenrechtsorganisation der CryptoRights Foundation.

- Runa Sandvik: Torentwickler, politischer Befürworter.

- Len Sassaman (verstorben): Betreuer der Mixmaster Remailer-Software, Forscher an der Katholieke Universiteit Leuven und ein Biopunk.

- Steven Schear: Der Schöpfer des Warrant Canary und GNURadio, Teammitglied Counterpane, ehemaliger Direktor des Datensicherheitsunternehmens Cylink und MojoNation, derzeit Vizepräsident von StashCrypto.

- Bruce Schneier *: bekannter Sicherheitsautor

- Jillian C. York: Direktorin für Internationale Meinungsfreiheit bei der Electronic Frontier Foundation (EFF).

- John Young: Anti-Geheimhaltungsaktivist und Mitbegründer von Cryptome.

- Philip Zimmermann: Gründer von PGP v1.0 (1991), Mitbegründer von PGP Inc. (1996), Mitbegründer von Jon Callas von Silent Circle.

* weist auf jemanden hin, der in den Bestätigungen von Stephensons Cryptonomicon erwähnt wurde.